Internete pradėjo pasirodyti pranešimai apie populiariojo daugialypės terpės grotuvo „VLC Media Player“ saugos pažeidžiamumą.

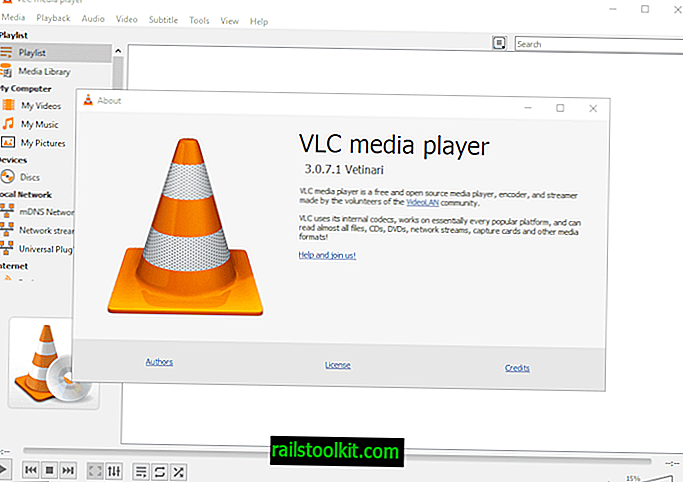

Atnaujinimas : „VideoLAN“ patvirtino, kad problema nebuvo „VLC Media Player“ saugos problema. Inžinieriai nustatė, kad problemą sukėlė senesnė trečiųjų šalių bibliotekos versija, vadinama „libebml“, kuri buvo įtraukta į senesnes „Ubuntu“ versijas. Matyt, tyrėjas naudojo tą senesnę Ubuntu versiją. Pabaiga

„Gizmodo“ vadovas Samas Rutherfordas pasiūlė vartotojams nedelsiant pašalinti VLC, o kitų technologijų žurnalų ir svetainių esmė buvo tapati. Sensacionalistinės antraštės ir pasakojimai sukuria daugybę puslapių peržiūrų ir paspaudimų, ir tai greičiausiai yra pagrindinė priežastis, kodėl svetainės mėgsta naudoti tas, o ne sutelkia dėmesį į antraštes ir straipsnius, kurie nėra tokie sensacingi.

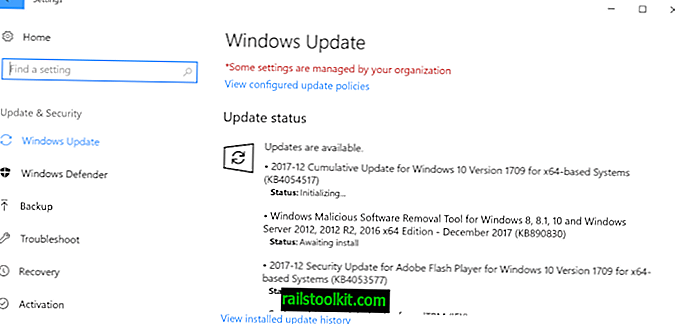

Klaidos ataskaita, pateikta CVE-2019-13615, vertina problemą kaip kritinę ir teigia, kad ji turi įtakos „VLC Media Player 3.0.7.1“ ir ankstesnėms daugialypės terpės leistuvės versijoms.

Pagal aprašą problema turi įtakos visoms „VLC Media Player“ versijoms, kurias galima naudoti „Windows“, „Linux“ ir „Mac OS X“. Užpuolikas gali nuotoliniu būdu vykdyti kodą paveiktuose įrenginiuose, jei pažeidžiamumas sėkmingai išnaudojamas pagal klaidos pranešimą.

Problemos aprašymas yra techninis, tačiau vis dėlto joje pateikiama vertingos informacijos apie pažeidžiamumą:

„VideoLAN VLC“ media grotuvas 3.0.7.1 turi krūvu pagrįstą buferį, perskaitytą mkv :: demux_sys_t :: FreeUnused () moduliuose / demux / mkv / demux.cpp, kai skambinama iš mkv :: Atidaryti moduliuose / demux / mkv / mkv.cpp.

Pažeidžiamumą galima išnaudoti tik tuo atveju, jei vartotojai atidaro specialiai paruoštus failus naudodami „VLC Media Player“. Medijos failo pavyzdys, kuris naudoja mp4 formatą, pridedamas prie klaidų takelių sąrašo, kuris, atrodo, patvirtina tai.

VLC inžinieriams sunku atkurti problemą, kuri prieš keturias savaites buvo pateikta oficialioje klaidų stebėjimo svetainėje.

Projekto vadovas Jean-Baptiste'as Kempfas vakar paskelbė negalįs atkurti klaidos, nes ji visai nesugadino VLC. Kiti, pvz., Rafaelis Rivera, taip pat negalėjo atkurti problemos keliuose „VLC Media Player“ modeliuose.

„VideoLAN“ nuvyko į „Twitter“, kad sugėdintų ataskaitas teikiančias organizacijas MITER ir CVE.

Sveiki, @MITREcorp ir @CVEnew, faktas, kad Niekada niekada nesikreipėte į mus dėl VLC pažeidžiamumo metų prieš paskelbdami, tikrai nėra šaunu; bet bent jau galėtumėte pasitikrinti savo informaciją arba pasitikrinti prieš siųsdami 9.8 CVSS pažeidžiamumą viešai ...

O, btw, tai nėra VLC pažeidžiamumas ...

Remiantis „VideoLAN“ žinute „Twitter“, organizacijos neinformavo „VideoLAN“ apie išplėstinį pažeidžiamumą.

Ką gali padaryti „VLC Media Player“ vartotojai

Problemos, kurias inžinieriai ir tyrėjai turi atkartoti, paverčia medijos grotuvo vartotojus gana mįslingu. Ar šiuo metu „VLC Media Player“ yra saugu naudoti, nes problema nėra tokia rimta, kaip iš pradžių siūloma, ar jos pažeidžiamumas apskritai nėra?

Gali praeiti šiek tiek laiko, kol viskas susitvarkys. Tuo tarpu vartotojai galėjo naudoti kitą daugialypės terpės grotuvą arba pasitikėti „VideoLAN“ problemos vertinimu. Visada verta būti atsargiems, kai reikia vykdyti failus sistemose, ypač kai jie gaunami iš interneto ir iš šaltinių, kuriais negalima 100% pasitikėti.

Dabar jūs : koks jūsų požiūris į visą problemą? (per „Deskmodder“)